Vitácora

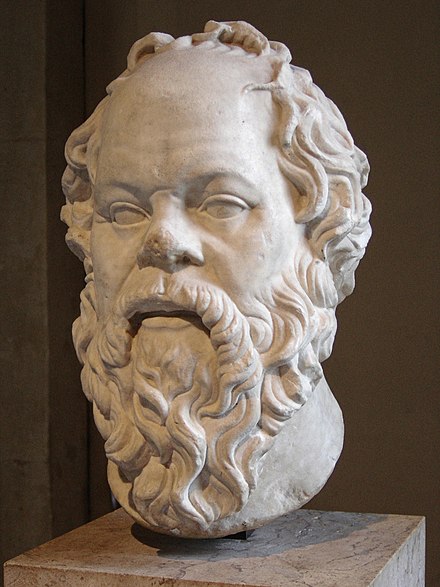

Hoy se ha convocado una huelga por varias asociaciones de alumnos de la Universidad Rey Juan Carlos bajo el lema «fuera la mafia de la URJC«. He echado un vistazo a la prensa y para mi sorpresa me he encontrado la foto que aparece más arriba en elpais.es.

Soy yo junto a don Rogelio Alonso Pascual, quien dio la clase inaugural de este curso académico en el campus de Móstoles. El tema de la clase : «posverdad«. Siento no recordar el título completo, pero a grueso trazo: ¿ Por qué lo llaman posverdad cuando quieren decir mentira ? . No podía venir más al caso.

He intentado encontrar el vídeo de la clase, pero no he sido capaz de localizarlo. Lo recomendaría encarecidamente.

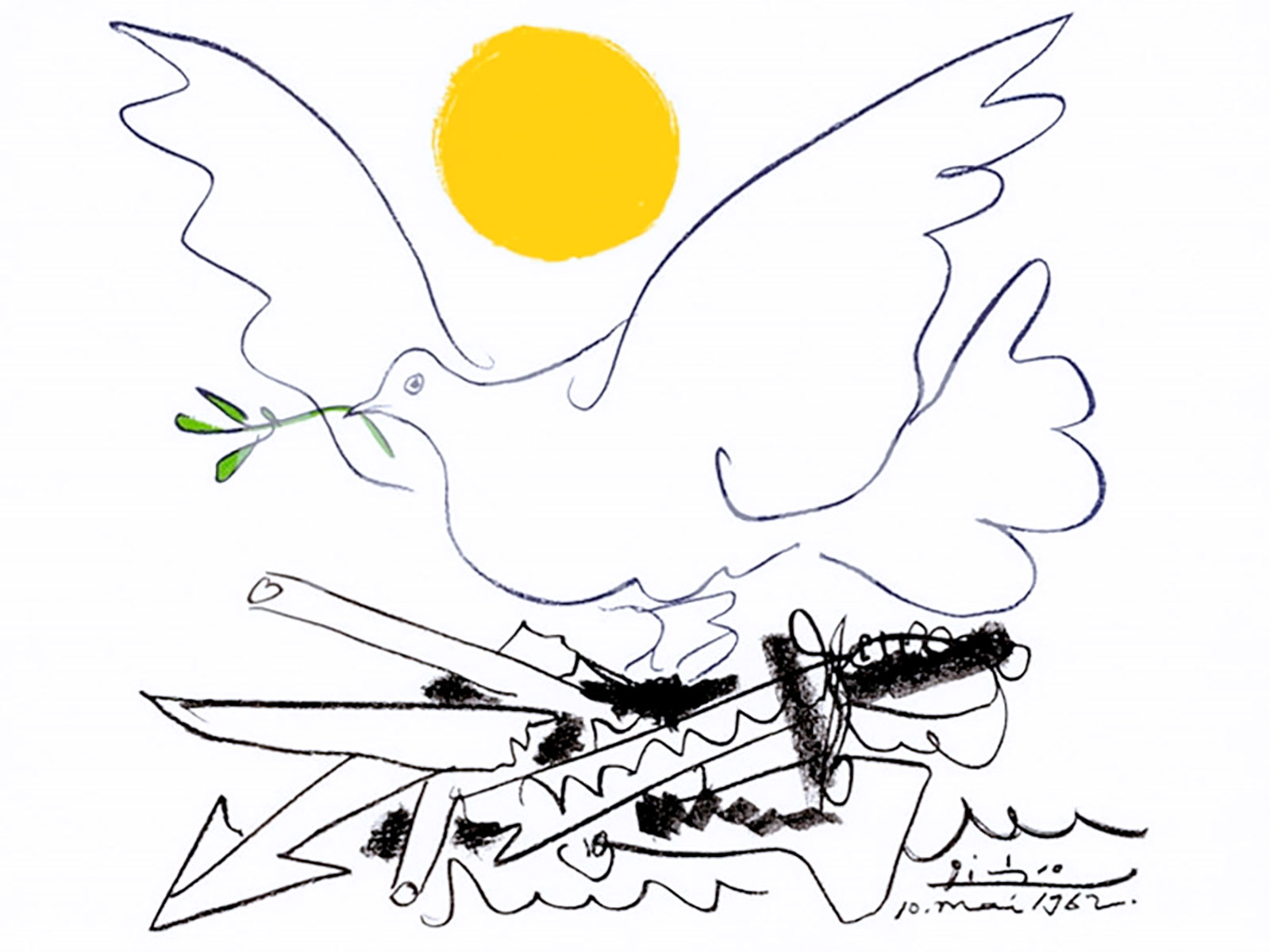

En la imagen anterior podemos ver el panfleto en el que se explican lar razones de la huelga. Lo primero que me llama la atención es que en la foto aparecen personajes que tienen todo que ver con la política y poco con la URJC. Las dos imágenes reflejan bien la pos verdad con la que nos quitan la libertad a los alumnos y profesores en las trincheras de la Universidad.

El ser profesor no me enfrenta a mis alumnos, me hermana con ellos, porque todos somos universitarios y esa condición es primordial. Cualquier intento por enfrentarnos es de naturaleza perversa y debe ser erradicado.

La Universidad Rey Juan Carlos es un día a día en el que nos enfrentamos todos a un futuro absolutamente incierto, con una elevada probabilidad de pasar a formar filas en la cola del paro, en un ambiente democrático nacional que zozobra hacia el totalitarismo, sea del signo que sea, y que huye de la división de poderes. Las estrategias de los grupos de poder echan a codazos los ideales altruistas y la moralidad más elemental.

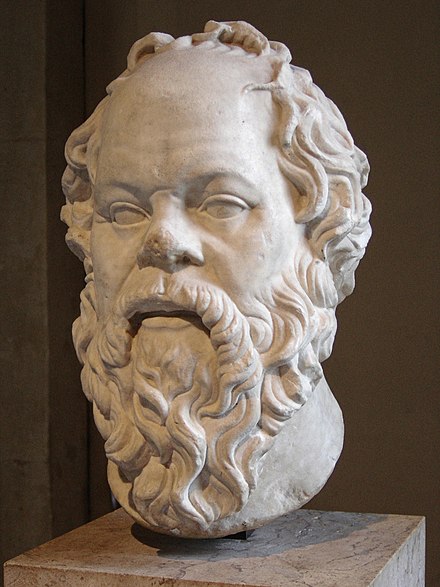

Ser universitario siempre ha sido un reto. Formar parte de la Universidad es una actitud ante la vida y la sociedad: buscar la verdad bajo el rigor de la lógica y el método científico, huyendo de prejuicios y presuponiendo nuestra ignorancia que pretendemos superar. El «sólo sé que no sé nada» es el cimiento sobre el que construimos nuestro conocimiento.

Pero ser universitario en la URJC, hoy es mucho más. El futuro está siendo hipotecado por una ingeniería social bastante burda que busca enfrentarnos y obviar descaradamente todo aquello que nos une. La URJC comienza todos los días en un autobús o una vía de tren de camino al campus. Todos sabemos lo que pretendemos: forjar el futuro, educarnos y prepararnos para absolutamente todo. No aspiramos solo a gánanos el pan sino a la supervivencia de un alma académica libre donde lo más importante es lo que ocurre en el aula y en nuestras horas de estudio. Luchamos por nuestro futuro profesional, pero ya sabemos y contamos, desde que nos embarcamos en la URJC, que este futuro depende de nuestra propia reputación (véase este sitio web) y no de la de terceros.

Los que quieren beneficiarse del nombre de una institución universitaria suelen buscar otras universidades. Nosotros buscamos forjar los cimientos necesarios para luchar con nuestros propios medios: hermandad, solidaridad, conocimiento, curiosidad infinita y esperanza ciega en nuestra capacidad para transformar el mundo.

Yo atestiguo que los alumnos que asisten a clase son extraordinarios, y no me refiero unicamente al plano académico, sino a algo más importante y efectivo como herramienta para construir la sociedad de futuro. Son extraordinarios en respeto y en prudencia, serios y responsables respecto a las responsabilidades de las que lejos de huir aumentan en pro de ser protagonistas de su propio destino, que es el de todos. El alumno de la URJC se enfrenta habitualmente a condiciones económicas muy difíciles que hacen que el gasto en su formación sea un sacrificio, y por tanto, se lo toman muy en serio: horas de estudio, seriedad en las aulas,…

Generalizar el comportamiento de unos pocos impresentables a un colectivo aproximado de 50.000 alumnos no solo es una irresponsabilidad, es además una maniobra política despreciable que se cobra en autoestima de todos y cada uno de nosotros la sangre que necesitamos para ir cada a día a clase, y en definitiva, construir el futuro.

Me gustaría poner una foto de la auténtica Universidad Rey Juan Carlos, lanzada en el Campus de Aranjuez justo antes del escándalo de los masters.

Esta es la verdad y no una foto borrosa, ni un montaje de miembros de un partido político en frente de la foto de un campus que no han pisado. Esta es la verdad y no las pos verdad.

Juntos, unidos, ante el futuro a pesar de todo, y de cualquiera que nos quiera robar la paz necesaria para afrontar la tormenta con calma.

A mucha honra, soy de la URJC, y agradecería fotos afinando el objetivo de la cámara. Exijo que cuando hablen de la URJC hablen de nosotros, no de los que no pisan estos campus.

Los próximos días 20 y 21 de Septiembre de 2018 se vuelven a organizar las jornadas sobre economía y bien común en la Universidad San Pablo. Tendré el placer de presentar a don Julián de Unamuno, Catedrático de Macroeconomía y profesor de la San Pablo.

Os dejo un enlace al pdf. Espero que sea de vuestro interés.

Medidas de Posición Relativas - Big Data y Matematicas Asepuma 2018

En las Jornadas de Matemáticas y Big Data organizadas por ASEPUMA, voy a presentar esta tarde un método de comunicación que simplifica la comprensión de variables tipificadas para los profanos en estadística.

La idea es reflejar que posición ocupa la mediana de un grupo en relación a la tabla de percentiles de la variable tipificada. Como podemos observar en los gráficos propuestos al final de las diapositivas, la interpretación gráfica es similar, y cuando difiere es más precisa la posición de la mediana que la media aritmética (que es influida por los atípicos).

(Extracto de la comunicación en las II Jornadas Internacionales sobre Paradigma Económico Emergente)

Hay personas que son luchadoras por naturaleza, que no renuncian a la aventura de vivir plenamente aplicando una lógica humana que responde más al instinto que al utilitarismo o al pragmatismo. Personas que huyen de la comodidad como de la peste, de la aparente seguridad que de pura apariencia casi todos intuimos que es falsa.

Habib Chamoun es Habib Chamoun, perdón por la tautología. Es una persona que se ha definido más allá de sus etiquetas o atributos, ya sean étnicos (podríamos decir que es Fenicio, Libanés, Mexicano o Estadounidense, y por qué no, un poco de Francés, Español y sin ánimo de ofender, Inglés), o académicos (Doctor en ingeniería, matemáticas,… autor de prestigio siempre creciente), empresariales ( desde el negocio familiar a la negociación multinacional o protocolaria), y finalmente familiar en un sentido cada vez menos habitual que es el de capacidad de formar familia con aquellos que va conociendo, negociando siempre como un Fenicio.

No es fácil estar a la altura de Habib Chamoun-Nicolás, y no me refiero ni a la perspectiva étnica, ni a la académica, ni a la empresarial, ni a la familiar. Me refiero a la altura de la transcendencia a través de la virtud que le constituye en una roca moral y un faro para los que no acabamos de entrar ni entender la rueda del nihilismo que parece gobernar las esquinas del siglo XXI.

Dos son las obras que honestamente conozco y he hecho mías, a pesar del copy right. Ambas son complementarias y trazan una estrategia intelectual difícil, recuperar la sabiduría perdida en el ámbito de la Economía. Parece fácil citar a los clásicos del pensamiento filosófico, o traer la crítica de la virtud a un mundo al borde de la revolución industrial 4.0, o el block-chain. Pero no os quepa duda, no lo es. Las críticas son feroces. Los clásicos han sido tan manoseados y tan poco leídos, que cuando se les cita parece que vas a iniciar un discurso perverso para respaldar una corriente de pensamiento único, no para pensar con ellos.

Llegan tiempos de reflexión, de detener los caballos y mirar a nuestro alrededor y juzgar como seres humanos si el mundo que construimos cada día es una casa que puede ser habitada sin que nos invite al suicidio espiritual, o incluso, al suicidio y punto.

Hemos pasado del miedo a la cosificación de la revolución industrial, al miedo a ser parte de un videojuego en la sociedad de las Tecnologías de la Información y la Comunicación (TIC’s), Parece que el mensaje ha perdido valor, y que lo único que importa es el soporte: redes sociales, mass-media,… cotilleos en frívolos canales, y después noticias de atrocidades, tasas de paro brutales, que a la vez resultan invisibles porque nos saben dar el circo sin pan que nos ningunéa y nos calla. Y callando consentimos.

Hay que ser valiente, para poder aspirar a ser Habib Chamoun. Tan inteligente como para desafiar la matemática lineal de la simple causa-efecto. Tan ser humano como para atreverse a hacer el bien y lanzarlo al mar.

Gran amigo, porque no te deja otra opción. Ese es Habib Chamoun.

Si queréis verle, os dejo su hoja de ruta en esta semana del 14 al 16 de marzo de 2018)

Allá por el año 1986, yo tenía 15 años y tuve el honor de tocar como segunda guitarra en este disco que ya empieza a formar parte de la Historia del Flamenco. Al Cante mi padre, Paco Rabadán, y Encarnación Fernández. A las primeras guitarras Antonio Fernández y José María «el Mami».

Siempre estaré agradecido al gran poeta Enrique Hernández por auspiciar este proyecto.

Hoy he encontrado algunos artículos en los que se le cita como referente: aquí os dejo un enlace al artículo LAS MISAS DE RAÍZ FOLCLÓRICA EN LA REGIÓN DE MURCIA de Manuel Sánchez Martínez.

Os adjunto enlace al artículo original. Es la primera vez que la URJC entra en este ranking.

Seguiremos luchando para mejorar nuestras posiciones. Felicitaciones a todos los compañeros y alumnos por hacer esto posible.

He tenido el honor de recibir la mención del «Banco de Buenas Prácticas» por la actividad docente universitaria «Estadística presencial: a working project with WordPress and Google Analytics» en los IV Premios Profesores Innovadores 2017 de la Universidad Rey Juan Carlos.

El proyecto pretende llevar la pizarra al universo html y mantener el feedback y la interacción constante con los alumnos a través del uso de las estadísticas de Google.

Un año más iniciamos la aventura del diálogo en torno al futuro de la Economía. Soy el Director de las Jornadas, y no me imagino montarlas sin la estrecha colaboración de los alumnos.

A medida que pasa el tiempo y se profundiza en el estudio de la economía, un tiende a enfriarse y a perder la pasión que a ellos les sobra. Como ejemplo de ello os adjunto un vídeo:

Estoy muy agradecido a todos los ponentes que de forma absolutamente desinteresada participan en nuestras Jornadas: profesionales del mundo de las finanzas, el comercio internacional, administración del Estado, empresarios, expertos en ética,… todos ellos de elevadísima calidad y amplia experiencia, han tenido a bien enriquecer este proyecto.

Las comunicaciones de los alumnos son fruto de su trabajo de investigación, y los temas que tratan son de inmenso interés: Inmigración, Tecnología, violencia y economía. A ellos he de reconocerles además, el valor de exponer por primera vez ante un auditorio tan cualificado y las horas de trabajo en la formalización de sus exposiciones.

Todo está y estará en

Os dejo para seguir trabajando en el proyecto.